Hakerska elita do wynajęcia

26 września 2013, 10:40Kaspersky Lab, rosyjska firma specjalizująca się w bezpieczeństwie IT, informuje o pojawieniu się nowego trendu wśród wysoce zaawansowanych, wyspecjalizowanych grup hakerskich. Eksperci Kaspersky'ego trafili na ślad grupy nazwanej przez nich Icefog. To "cyfrowi najemnicy" specjalizujący się w dokonywanych z chirurgiczną precyzją atakach na komputery

IE - częściej łatany i częściej atakowany

25 lipca 2014, 08:29Cyberprzestępcy wykorzystują przeciwko Internet Explorerowi nową technikę ataku zwaną action script spray, informuje firma Bromium Labs. Jednocześnie badacze zauważyli zmianę preferencji u hakerów. Odnotowali olbrzymi spadek ataków na Javę.

Precyzyjny atak na Departament Stanu

20 kwietnia 2015, 09:05FireEye Labs informuje o wykryciu serii bardzo precyzyjnych cyberataków. Przestępcy wykorzystują dziury w Adobe Flash i Microsoft Windows.

Dziurawe antywirusy

15 grudnia 2015, 11:24W produktach trzech znanych firm antywirusowych, Kaspersky, McAfee i AVG, znajduje się identyczna dziura. Oprogramowanie alokuje na potrzeby odczytu i zapisu oraz wykonuje uprawnienia w takich obszarach pamięci, które mogą być łatwo przewidziane przez napastnika

Dziura w procesorach pozwala zaatakować Windows i Mac OS X

20 października 2016, 09:22W procesorach Haswell Intela znaleziono lukę, która pozwala napastnikowi na ominięcie technologii ASLR (address space layout randomization) wykorzystywanej przez wiele współczesnych systemów operacyjnych, w tym Windows, Linuksa czy Mac OS X.

Ukradli bankom niemal 10 milionów dolarów

12 grudnia 2017, 12:23Grupa hakerska „Money Taker” przeprowadziła ponad 20 ataków na banki i firmy świadczące usługi finansowe w USA, Wielkiej Brytanii i Rosji. Przestępcy ukradli niemal 10 milionów dolarów. Moskiewska firma firma Group-IB stwierdziła, że ataki rozpoczęły się przed 18 miesiącami

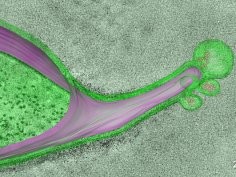

Bakterie komunikują pokojowe zamiary, wysyłając swoje antygeny do wnętrza komórek gospodarza

11 marca 2019, 12:41By ustalić, czemu komórki odpornościowe jelit nie atakują mikrobiomu, zespół Ivayla Ivanova z Uniwersytetu Columbia badał bakterie nitkowate (ang. segmented filamentous bacteria, SFB, in. Candidatus Savagella). Okazało się, że swoje pokojowe zamiary komunikują one za pomocą antygenów, wysyłanych w pęcherzykach bezpośrednio do komórek nabłonka gospodarza.

Miłośnicy gier w niebezpieczeńtwie. Liczne dziury w sterownikach Nvidii

4 marca 2020, 13:15W sterownikach graficznych Nvidii znaleziono liczne dziury, które umożliwiają przeprowadzenie DoS (denial of service), wykonanie złośliwego kodu oraz inne rodzaje ataków. Nvidia wydala już odpowiednie poprawki, które należy jak najszybciej zainstalować.

Badania sugerują, że popularny słodzik może zwiększać ryzyko ataku serca i udaru

28 lutego 2023, 10:18Badania przeprowadzone przez Cleveland Clinic wskazują, że stosowanie jednego z najpopularniejszych słodzików – erytrytolu (E968) – powiązane jest z ze zwiększonym ryzykiem ataku serca i udaru. Szczegóły badań zostały opisane na łamach Nature Medicine.

Czekolada zamiast aspiryny?

15 listopada 2006, 11:25Miłośnicy czekolady pomogli badaczom z Uniwersytetu Johnsa Hopkinsa wyjaśnić, dlaczego zjadanie codziennie kilku kostek tego przysmaku zmniejsza ryzyko zawału serca.